проголосуй за меня пожалуйста вк вирус ссылка

Развод ВК.

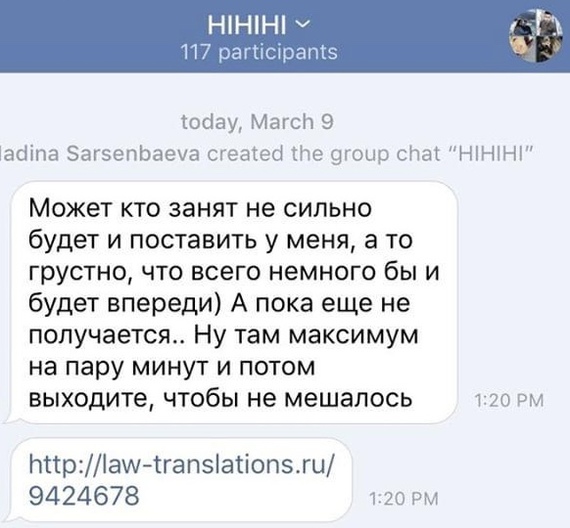

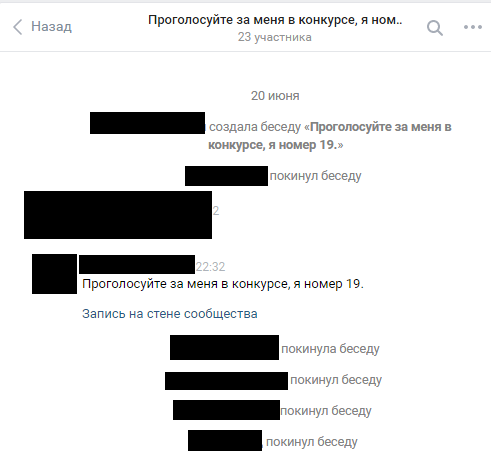

Зашёл недавно ВК, пришло во такое сообщение от друга. (Была создана беседа, в которой около 100 человек)

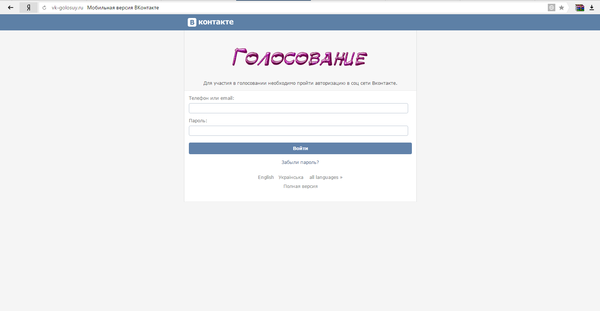

она якобы просила всех проголосовать за неё в конкурсе. в сообщении была ссылка, которая сейчас удалена. Так вот переходя по этой ссылке открывается страница:

Всё равно, что ты уже был авторизован, пароль запрашивают ещё раз. Тут конечно сразу понятно, что не стоит вводить свои логин и пароль, но несколько моих друзей уже сделали это. Таким образом злоумышленники получают доступ к вашей странице.

Кстати, вводить в эти поля можно любые фразы любым языком, поэтому я сразу отправил послание злым гениям) Публиковать не буду, цензура.

После того, как ввёл страница дальше уже не грузится.

Как я выяснил позже, за пару дней до того, как с её страницы создали эту беседу, её просили проголосовать за кого-то, она ввела свои данные и дальше ничего. Так эти идентичные сообщения и беседы создаются с страниц тех, кто уже переходил по ссылке.

Я конечно понимаю, что понять, что это развод довольно просто, но тем не менее люди то ведуться. И ещё мне не понятны мотивы тех, кто это делает. может себе самооценку поднимают тем, что получают доступ к чужим страницам. Ведь кроме этой беседы больше ничего не изменяется

Прост хотел поделиться, чтоб вы не попались. Простите за ошибки.

Коммент для минусов и плюсов оставлю)

«Проголосуй за меня!». Как у бобруйчан взламывают странички, а потом рассылают с них порнографию

За 2018 год в Бобруйске было зарегистрировано 62 преступления, связанных с незаконным использованием личных страниц пользователей интернета. Из них раскрыто 35, то есть 56,4 процента.

У 24-летней бобруйчанки Марии (имя изменено), как у многих ее сверстников, есть свой аккаунт (страница) в популярной социальной сети интернета. С его помощью девушка общается с друзьями, узнает последние новости. Но когда в сентябре 2018 года ее близкий друг сообщил, что с ее страницы на одном из сайтов знакомств рассылается фото явно порнографического характера, а также ведется откровенная переписка, Мария была в шоке – она об этом даже не догадывалась!

Опасные ссылки

Страницу 27-летней бобруйчанки Ирины в соцсети «ВКонтакте» за год взламывали дважды. В первый раз злоумышленники использовали аккаунт Ирины, чтобы распространять с него рекламу о продаже «реплик» (то есть, точных копий) известных марок швейцарских часов. В итоге страница была заблокирована, и девушке пришлось восстанавливать к ней доступ.

Второй раз знакомые начали получать якобы от имени Ирины приглашения проголосовать за нее на каком-то постороннем сайте, на котором девушка ни разу не была. При этом при переходе по ссылке запрашивались личные пароли из соцсети.

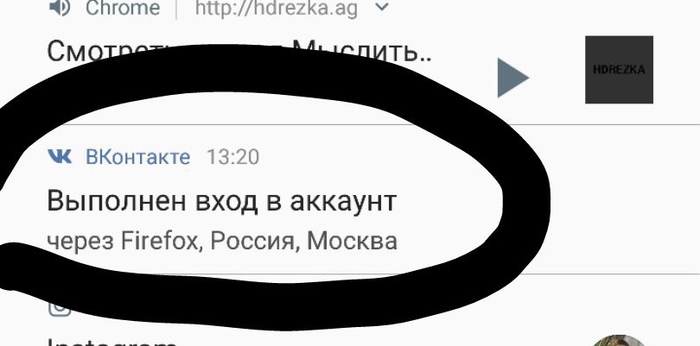

Читательница «ВБ» Карина Акушевич рассказала подобную историю: прошлым летом она прошла по ссылке, которую ей прислала незнакомая девушка, тоже с просьбой проголосовать. Сразу после перехода сторонний ресурс запросил ее логин и пароль от страницы в «ВК», она ввела, после чего пришло уведомление, что на ее страницу выполнен вход с некоего приложения. Карину, по ее словам, спасла оперативная смена пароля.

Как будто сама себя предлагала «за 250 долларов в час»

Для Марии, о которой шла речь выше, все в конце концов закончилась… милицией – девушка решила не ждать, а сама обратилась за помощью к правоохранителям. Выяснилось, с ее страницы, которую неизвестные хакеры взломали в 2018 году, действительно рассылались порнографические фото и предложения интимных услуг за деньги.

– От моего имени велась переписка примерно с тридцатью мужчинами, – рассказывает Мария. – Им предлагали якобы мои «услуги» за 250 долларов за час. В переписке, которая шла с моей странички, обсуждали совершенно противоестественные и извращенные вещи. Адекватный человек просто не стал бы такое писать! Когда мне в милиции все это показали, было очень мерзко.

– И каждый раз мне приходилось заново рассказывать мою историю, пояснять, что на фото изображена не я, это все очень неприятно, – делится девушка.

Сейчас, по ее словам, следователи сделали запрос в адрес компании-владельца сайта знакомств. Ждут ответа. Девушку предупредили, то расследование подобных дел – длительная процедура, поскольку серверы и администрация сайта находятся в России. (К моменту выхода материала из милиции сообщили: по делу Марии задержан подозреваемый, и он уже дал признательные показания. Как уточнила Мария, это женщина, с которой они заочно знакомы, и, возможно, дело в ревности).

Девушка опасается и другого: кто знает, куда еще могли попасть фотографии и личная информация с ее странички?

– Ведь от моего имени аккаунт могли создать где угодно.

Юных разводят на «голоса»

Несанкционированный доступ к компьютерной информации, компьютерный саботаж, разработка вредоносных программ, клевета, вымогательство и мошенничество в интернете – раскрытием преступлений в сфере высоких технологий занимается специальная группа в бобруйском УВД. Сотрудница группы, старший лейтенант милиции Анна Тарелко поясняет: взлом профиля в «ВКонтакте» – наиболее распространенный метод мошенников в соцсетях. Причем страдают от него как взрослые, так и дети.

– Несовершеннолетние обычно становятся жертвой мошенников, предлагающих купить или заработать «голоса» (внутреннюю валюту социальной сети, с помощью которой пользователи увеличивают свой рейтинг – прим. авт.), – рассказывает Анна. – Ребенку могут предложить, к примеру, получить голоса, отвечая на смс-сообщения. Ребенок соглашается, не обращая внимание на то, что одна смс-ка может стоить 3-3,5 рубля.

Когда взламывают страницу взрослого, то мотивы могут быть разными – от банального любопытства до ревности и мести. Хотя чаще всего злоумышленники просят в переписке оплатить интернет, пополнить баланс мобильного телефона, перевести денег на карту и т.п. Случается, что страницу не взламывают, а создают аккаунты-клоны, один-в-один похожие на страницы друзей.

– При получении сообщения от клона стоит пометить его как спам и дать знать о произошедшем владельцу реальной страницы, – рекомендует Анна Тарелко.

Как избежать проблем

Часто сигналом, что чья-то страница взломана, как раз и является получение сообщений со ссылкой, ведущей на файлообменник или иной подозрительный сайт.

– Если вам пришло подозрительное сообщение от друга, постарайтесь выяснить, кто с вами общается, при помощи вопросов, ответы на которые будете знать только вы и он, – советует Анна. – Если ответы вы получаете только односложные, вроде: «нет времени объяснять, переходи по ссылке и увидишь» – скорее сообщите владельцу страницы о том, что его «сломали».

Еще один вид мошенничества при косвенном участии социальных сетей – это смс-рассылка сообщений якобы от администрации «ВКонтакте» с текстом примерно такого содержания: «Ваша страница взломана, для активации страницы пришлите «ОK» на номер. ».

– Если отреагируете и отправите такое сообщение, с вашего счета может списаться приличная сумма. Но сама администрация сайта vk.com никогда не рассылает подобных сообщений, – говорит Анна.

Еще один совет от Анны Тарелко пользователям соцсетей: если подозреваете, что ваша страница взломана (к примеру, друзьям стали приходить сообщения, которых вы не отправляли), стоит изучить историю активностей в разделе «Настройки». Там отображаются все устройства, с которых в последнее время был осуществлен вход на вашу страницу. А также как можно быстрее смените пароль.

– И не ленитесь придумывать разные пароли для разных сайтов и регулярно менять их, – советует Анна.

Старший лейтенант милиции также напомнила, что можно использовать двухфакторную систему аутентификации в социальных сетях. Для этого нужно снова зайти в раздел «Настройки» и выбрать пункт «Безопасность».

– При входе с нового устройства сайт будет высылать смс с кодом на ваш номер телефона. Без него никто не сможет войти в ваш аккаунт.

obninskchess_ru

obninskchess_ru

Шахматы, политика, юмор

Актуальные новости, события, комментарии

Как воруют пароли ВКонтакте и общие меры безопасности

Для своей странички ВКонтакте написал эксклюзивный пост, касающийся взломов аккаунтов. Дело в том, что вчера, меня там, чуть было не взломали

Только воришки не знали, что я настолько опытен в этих вопросах, что раскусил их замысел, только глянув на сообщение.

Получилось вроде неплохо, и тут я вспомнил, что и здесь собирался в рамках интернет-школы рассказывать о безопасности в интернете.

В общем, ниже, под катом, размещаю этот пост, как есть.

В сети ВКОНТАКТЕ рассылают сообщения с просьбой проголосовать!

А на самом деле страница фишинговая и служит для воровства вашего пароля.

БУДЬТЕ БДИТЕЛЬНЫ!

Вчера прислали в личку ссылку с просьбой, мол «помогите пожалуйста, осталось чуть-чуть до победы, проголосуйте за меня».

Не буду уточнять от кого и что за ссылка.

Сообщение было с аккаунта имеющего отношение к шахматам: думаю, либо его взломали (скорее всего), либо владелец сам не знал. Не буду портить ему карму.

Саму ссылку, точнее весь набор подставных ссылок, что открывался дальше, не буду уточнять из соображений безопасности. Те, кто получил такое же сообщение, и так поймут, в чём дело.

Поскольку я достаточно опытен, хочу рассказать об общих мерах безопасности в таких случаях.

Прежде всего, НИКОГДА не нажимайте сразу ссылок, присланных со стороны и адрес которых вам совершенно незнаком или кажется подозрительным.

Немного поизучайте адрес, подумайте, стоит ли рисковать.

На вашем компьютере должен быть установлен лицензионный антивирусник, а лучше комплексная система защиты (как у меня).

Поскольку первоначальная ссылка ничего собой не представляла (камуфляж) я нажал. Там предлагалось проголосовать, а победитель получал приз. Аккаунт, который мне прислал ссылку, шёл первым.

Здесь я уже заподозрил неладное.

Конкурс, вроде как от МТС, страница была полностью оформлена как часть сайта МТС, со ссылками, ведущими на сайт МТС, а, тем не менее, исходя из адреса, который высвечивался в адресной строке ничем неприкрытый, это всего лишь поддиректория сайта связанного с ремонтом и абсолютно не имеющего никакого отношения к МТС (там более ещё и с убитым дизайном). Я просто подтёр в адресной строке всё, что было написано после доменного имени, и вышел на главную страницу этого сайта по ремонту.

Подчёркиваю: такие эксперименты можно делать только, если вы уверенны в своей системе защиты установленной на вашем компьютере.

В общем, стало понятно, что страница фишинговая (подставная).

И, тем не менее, пока я сам ничего никуда не вводил, меня защищает моя, проверенная годами, система защиты (если кому интересно, то это лицензионный Dr.Web Security Space).

Сама страница вирусов не содержала, нажал на голосование (не повторяйте в домашних условиях!). Всё стало ясно.

Меня попросили ввести пароль от аккаунта ВКонтакте и это несмотря на то, что я из него не выходил, а значит это обман.

Приём хитрый, хотя и довольно старый. То есть, пароль вы должны сами передать злоумышленникам. Только в этом случае, вас не спасёт никакая система защиты.

Причём обратите внимание, кроме домена, где было организованно само голосование, всё остальное безупречно!

Шахматисту прислали просьбу от шахматиста, с предложением его поддержать!

Это требовало определённой подготовки. Мне даже некоторым образом жаль этих воришек, ведь их так тщательно подготовленную акцию я раскусил, буквально за секунды.

Сама страница (кроме домена), тоже слизана с МТС безупречно.

Ну а то, что идея стара как мир, так всё новое — это хорошо забытое старое. Вероятно, эта идея ещё работает.

Ну а как ещё обойти мой Dr.Web Security Space? Любой вирус, даже просто ссылку на вирус, находящуюся на странице, куда я захожу, он блокирует на лету, тут же! Система защиты отличная, проверенная годами, пользуюсь уже больше 10 лет.

А здесь в том и дело, что вирусов нет! Вам просто предлагают ввести свой пароль самостоятельно, то есть самостоятельно передать ворам «ключи от квартиры, где деньги лежат».

Ну что ещё? Немного поизучал саму страницу, где предлагалось ввести пароль (внимание! подобные эксперименты можно делать только в случае, если на вашем компьютере установлена надежная система защиты!).

Здесь уже в адресе мелькнул знакомый домен, о котором в сети чего только нет, включая мошенничество.

Рекомендация: лично я, по уже сложившейся годами традиции, с недоверием отношусь с URL-адресам, где на любом уровне присутствует «pp». В данном случае это был третий уровень, но бывает по всякому.

Подытожу.

Какие следует сделать выводы:

1. Старайтесь не нажимать (по крайней мере, сразу) те ссылки, которые вам присылает кто-то, кого вы не знаете и с кем ни о чём предварительно не договаривались. Если уж так невтерпёж, поизучайте саму ссылку и убедитесь в наличие на вашем компьютере надёжной системы безопасности.

2. Если вы не выходили из аккаунта ВКонтакте, а вас просят ввести пароль, да вообще, если вас просят вести пароль от аккаунта на любом стороннем сайте, ни в коем случае этого не делайте! Это однозначно подстава!

Любой «вход через соцсеть», если вы не выходили из аккаунта, осуществляется автоматически!

Запомните раз и навсегда (это касается не только ВКонтакте):

пароль от аккаунта вводится ТОЛЬКО при входе в аккаунт и НИГДЕ больше!

ВНИМАНИЕ! Массовый взлом Вконтакте

Сегодня 9 марта ко мне от подруги пришло сообщение о голосовании. Эта была группа там были все ее друзья ВК. Она просила проголосовать за неё на каком то сайте.

Обычно она совсем не интересовалась такими вещами мне стало интересно, но я решила проголосовать. Зашла по ссылке а там нужно было ввести свой логин и пароль ВК. Так как когда переходишь через приложение на браузер всегда такая хня. Окей без проблем оформление и ссылка от вконтакте. Голосование прошло.

А дальше самое интересное, на мою страничку сразу же залогинились где то в Сьера Леоне и через меня по цепочке уже отправили голосование всем моим друзьям из списка ВК.

Хотя это не высвечивалось у меня. Мне переотприли мое же сообщение. Что я прошу проголосовать.

Дальше скрины не мои, а подруги. Ее тоже взломали и по цепочке через неё отправили ее друзьям из списка.

Вот так вот массово взламывают. После голосования я спустилась ниже на сайте чтобы узнать в чем она соревнуется. Там было написано: «все ваши данные в сохранности не волнуйтесь» я подумала это же голосование чего мне волноваться а потом сразу дошло что я тот лох.

Когда читаешь истории на Пикабу всегда кажется что вот вот я точно не попадусь, а на деле в самом неожиданном месте попадаешься.

Зашла по ссылке а там нужно было ввести свой логин и пароль ВК

Вводить свой логин и пароль хрен знает где, а потом жаловаться на то, что вас взломали. Гениально.

У вас лишний тэг «хакеры». Взлом на долбоеба, тут хакером быть не надо.

«Зашла по ссылке а там нужно было ввести свой логин и пароль ВК. Окей без проблем.»

А я думал албанский вирус давно ликвидировали

Привяжите логин к номеру телефона. Даже если пароль напишите на кремлевской стене никто не сможет к вам пройти.

А еще в комментариях под многими постами миллионы аккаунтов распространяют Д.П.

Их конечно оперативно банят,но мне страшно.

Массовый взлом? Это ж древний, как яйца мамонта, обычный фишинг.

Ну и жалуйтесь у себя ВКонтактике. Нам-то что?

Мне кажется это сам ВК мутит. Для эксперимента не входил в вк неделю. В итоге оказался подписан на незнакомые группы, в истории захода на страничку только мой пк(linux), с браузера без расширений, свежий пароль вида HKjjldcg.6283dgsk, вход недельной давности. Как произошла подписка без входа, хз.

Взломали Амазон

Только что. Сижу никого не трогаю. Прилетают уведомления по почте от Амазона, что я успешно заказал и оплатил кулер для компа и две планки оперативки. Причём у кулера доставка на мой адрес, а оперативка поедет какой то Эмме в Германию. Зашёл по ссылкам и тут же отменил заказы. Амазон успешно все отменил и сказал что деньги вернут в течении 3-5 дней. Отвезла все карты и сменил пароль. Но в истории этих заказов не было, что странно. Кто сталкивался с таким? Неужели хакеры? На что они надеялись, что я упущу письма с уведомлениями и отправленный товар уже нельзя будет отменить?

Хакеры-вымогатели стали жертвами других хакеров, которые украли у них деньги

Хакерская группировка REvil сдаёт свои вирусы в аренду более мелким хакерам, получая за это 30% суммы выкупа. Вирус от REvil, как правило, шифрует все файлы на компьютерах и требует перевести криптовалюту в обмен на ключи дешифровки.

Однако недавно другие хакеры обнаружили уязвимость в вирусе, позволяющую перехватывать переговоры вымогателей и жертв. Таким образом, хакеры незаметно от вымогателей подключаются к переговорам, выдавая себя за вымогателей, и забирают весь выкуп жертвы себе.

Согласно одному из хакеров-вымогателей, у него из-под носа увели порядка семи миллионов долларов. Обманутые взломщики заявили, что такие методы сравнимы с беспринципностью мошенников самого низкого уровня. Тем не менее они ничего не могут поделать — жаловаться на других хакеров так же бесполезно, как «подавать в суд на Сталина».

Вас взломали

Получил тут недавно странное письмо вконтакте, примерно такое:

«Вас взломали. Прошу меня понять, у каждого своя профессия, и каждый зарабатывает как может»

Далее идет следующее

— Извини, семиста долларов у меня нет, поэтому высылаю тебе фотку своего члена.

Фотку члена, само собой, приложил.

Хакер взломал форум наркоторговцев Legalizer. И выставил на продажу личные данные его владельцев и всю переписку пользователей

Неизвестный хакер заявил, что взломал форум Legalizer — крупную площадку по торговле наркотиками в странах СНГ. Он выложил в сеть паспортные данные владельцев ресурса, контакты пользователей и всю их переписку, сообщила газета «Коммерсант», обнаружившая в телеграме ссылку на сайт с украденными данными.

На сайте с базой данных об организаторах и пользователях Legalizer часть информации находится в открытом доступе, остальные сведения хакер предлагает купить как минимум за один биткоин (3,3 миллиона рублей).

В базе данных в качестве владельца Legalizer указан гражданин Латвии Артем Шведов, который, как отмечает издание, предлагает в сети услуги частного разработчика. Кроме того, в базе одним из бывших разработчиков форума назван Роман Кухаренко, зарегистрированный в Московской области, а текущим администратором — гражданин Украины Александр Прохоженко. «Коммерсант» не смог связаться с ними по контактам, указанным в базе, и через соцсети.

Возможно, владельцы Legalizer стали жертвами передела рынка сбыта наркотиков или хакеров-вымогателей, отмечает аналитик группы оперативного мониторинга Angara Professional Assistance Татьяна Лынова… Деанонимизация владельцев ресурса приведет, скорее всего, к череде арестов, и, поскольку форум является одним из крупнейших в СНГ, это значительное событие с точки зрения пресечения нелегальной деятельности, затрагивающей вопрос здоровья и жизни населения. https://mdza.io/ITLDwlQ61WM

Столичные власти предложили хакерам протестировать систему онлайн-голосования. Если у кого-то из хакеров получится взломать систему или оказать существенное влияние на ее работу, то он получит денежную премию. За то, что смог выявить «дыру» в системе.

Безопасность системы и удобство ее использования проверяют в рамках подготовки к голосованию, которое пройдет в сентябре этого года. С 17 по 19 сентября по всей России состоятся выборы в Государственную Думу, а в некоторых районах — еще и в Московскую городскую Думу и советы муниципальных депутатов.

Взлом камер видеонаблюдения и защита от него. Гайд без воды

Сначала хочется уточнить, что лично для меня взлом камер это скорее возможность побывать в любом месте мира, насладиться красотой пейзажей, атмосферой или найти интересные аномалии в изображении. Школьные мечты о камерах с порнографией меня не очень интересуют, хотя такие тоже попадаются.

Немного теории, пропускайте если совсем свербит приступить к делу

Поиск камер можно разделить на две категории: ручной и автоматический. В первом случае логин и пароль к камере вы зачастую узнаёте сами, и поиск ваш идёт не по случайным ip-адресам, а лишь по тем, на которых точно имеется камера, во втором вы просто забиваете случайные диапазоны ip-адресов в программу и надеетесь найти там айпишники камер с логином и паролем по умолчанию.

Второй способ почти не требует от вас активного вмешательства и вы можете параллельно со «взломом»спокойно заниматься любимыми делами. Однако, многие ip-адреса из диапазона будут либо холостыми, либо с изменённым паролем. И даже за 2 часа поиска вы можете ничего не найти.

Первый способ более верный, но требует свободного времени. Вы сами будете искать камеры и в некоторых случаях вытаскивать из них пароли. Подробнее об этом будет уже в практике.

Что нужно для взлома?

программа для просмотра камер (SmartPSS)

просто читать дальше

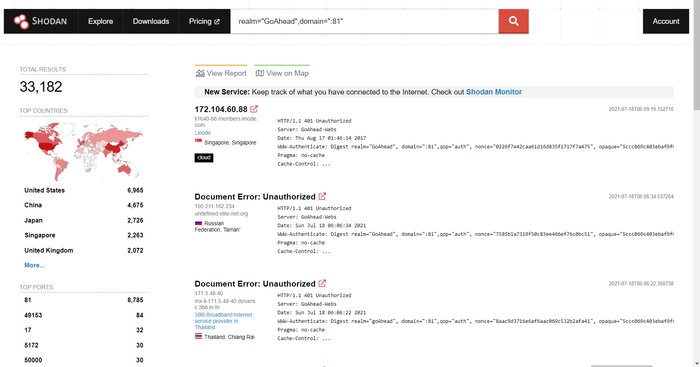

Для ручного взлома удобнее всего использовать Shodan.

У него есть платная подписка, но нам хватит и возможностей бесплатной.

Мы будем искать искать камеры с серьёзным изъяном: их логин и пароль может узнать любой желающий.

Для этого забиваем в поиск «realm=»GoAhead»,domain=»:81″»

Когда всё исследуете, число 81 советую заменять по порядку. (82,83,84. ) Лично я сразу начинаю с 82, так как на 80 и 81 зачастую попадается много мусора.

Что же делать с выдачей?

Находим строчку WWW-Authenticate: Digest realm=»GoAhead»

Вежливо отказываемся и дописываем в адресную строку следующее:

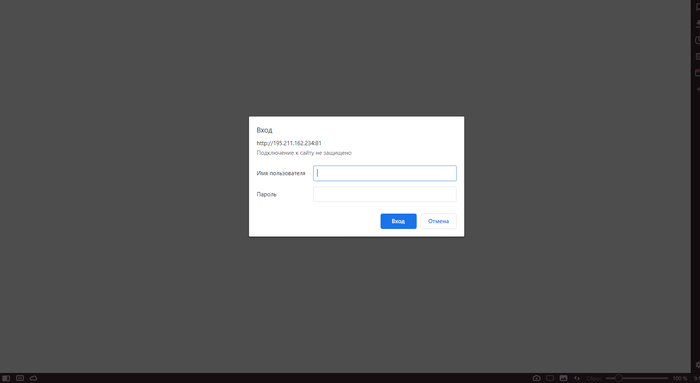

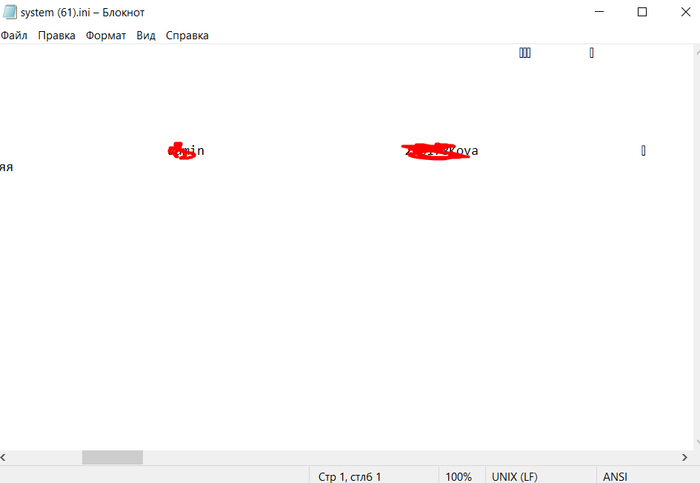

Если попалась нужная камера с изъяном, (это происходит очень часто) то нам предложат скачать файл system.ini. Открываем его.

Среди ненужной информации в файле будут лежать логин и пароль. Они всегда находятся на определённом расстоянии друг от друга. Иногда логин с паролем начинаются в конце одной строчки, а их продолжение переносятся на начало другой. Будьте внимательны.

Обновляем страницу и вводим найденные логин и пароль. Если они были определены верно, то откроется окно с выбором, где открыть камеру. Выбираем вариант с нашим браузером.

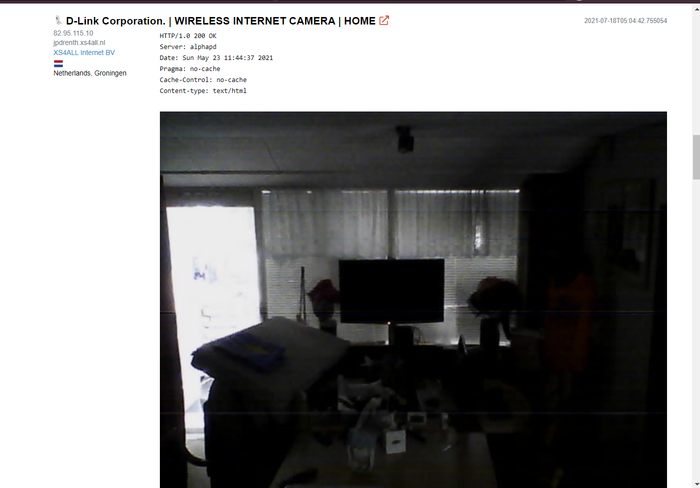

Если нет проблем с интернетом или сигналом, то откроется заветное изображение. Зачастую камеры можно двигать, менять яркость, контрастность и т.д. Играйтесь.

Во-первых, для защиты, а во-вторых, через время вы обнаружите, что исчерпали лимит поиска. Тогда просто используйте впн, чтобы искать без проблем дальше. Рекомендую всё же NordVPN, потому что безопасность важна. Слитые логины и пароли от премиум аккаунтов можно просто нагуглить.

Если вы хотите уточнить свой запрос, то можно использовать теги. Для их использования придётся зарегистрироваться. Советую сделать сразу несколько аккаунтов, чтобы ограничения на количество запросов особо не мозолили глаза (в случае, когда вы залогинены, ограничение не обходится использованием впн)

Пример: realm=»GoAhead»,domain=»:83″ country:ru

Этот запрос выдаст только адреса по России.

Есть ещё один запрос, который выдаёт камеры, на которых нет или не было какой-то период времени логина и пароля. Не всегда к ним удаётся подключиться, но зачастую shodan хранит изображение с них в превью выдачи.

Для поиска таких камер вводите:

title:»WIRELESS INTERNET CAMERA», страну/город по желанию

Чтобы не путаться в отсканированном, можете создать блокнот, куда будете записывать, какие значения domain вы уже проверили.

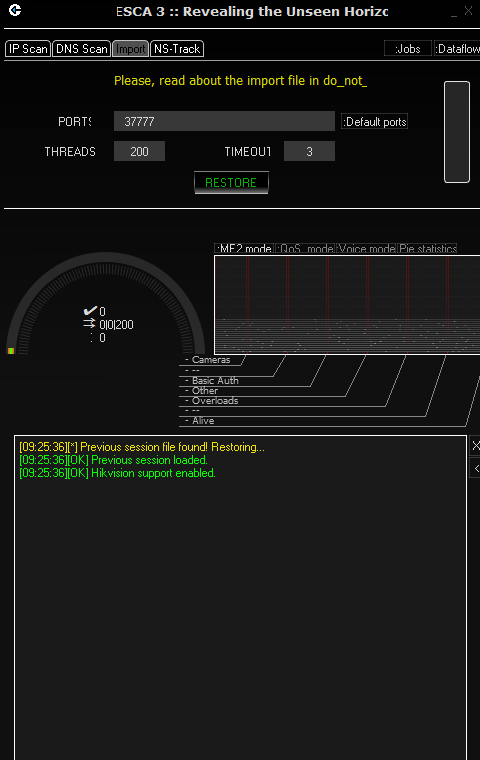

Для него вам нужно иметь скачанные сканер сети Nesca и программу для просмотра камер SmartPSS.

После установки находим в месте, где хранится неска, папку pwd_list. Нам нужно отредактировать файлы login и pass, вписав туда логины и пароли, которые зачастую установлены по умолчанию.

Эти слова могут служить как логином, так и паролем. Советую скопировать их в оба файла. Чем больше логинов и паролей у вас проверяется, тем дольше будет происходить взлом. Ищите оптимальное для вас количество.

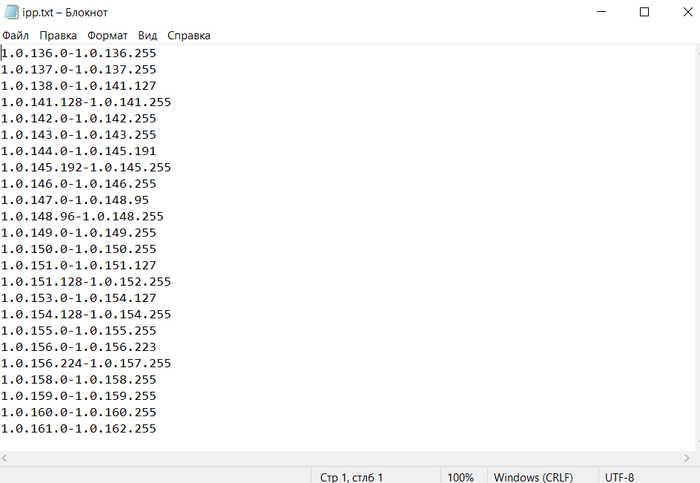

Теперь нужно найти диапазоны ip-адресов для сканирования.

Теперь откроем саму Nesca

Настройки можно выставить как у меня, но обычно я сканирую лишь 37777 порт, чтобы не тратить слишком много времени и не захламлять выдачу. Советую и вам оставить лишь его.

Жмём import, выбираем файл, в который закинули диапазоны айпи адресов. Начнётся сканирование.

На предыдущем скрине справа посередине вы можете заметить крестик и галочку. Галочка позволяет отследить прогресс подбора логина и пароля (брутфорса) к ip-адресу.

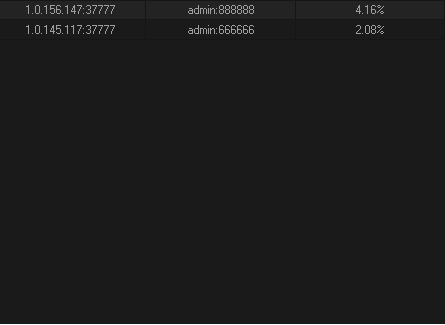

Удачно взломанные камеры будут выглядеть так:

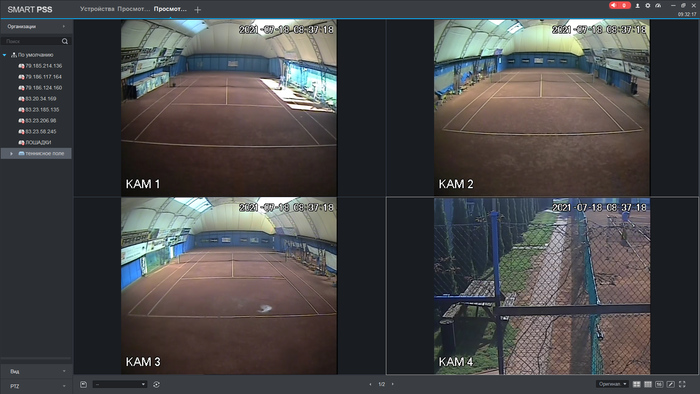

Когда найдёте достаточно камер, заходите в SmartPSS.

Выберите панель «устройства» и нажмите кнопку «импорт»

Вас попросят выбрать путь до файла со взломанными камерами. Эти файлы содержатся в папках «result files + дата», которые хранятся в папке, где у вас стоит неска.

После открытия файла программа пополнится ip-адресами со взломанными камерами. Нажмите на плюсик в верхней панели и выберите в новом окне «просмотр в реальном времени», после чего слева двойным кликом откройте нужный вам айпи адрес.

Как защититься от взлома?

Никаких внезапностей не будет.

Всё, что вы можете, это сменить логин и пароль на средние-сложные и постоянно обновлять прошивку своей камеры, в обновлениях стараются закрыть дыры в безопасности.

P.S Все скриншоты делал сам. Если не хотите сами искать, то можете смотреть у меня https://t.me/lcam7813l

Тыкнете, если другие свои ресурсы тут нельзя распространять.

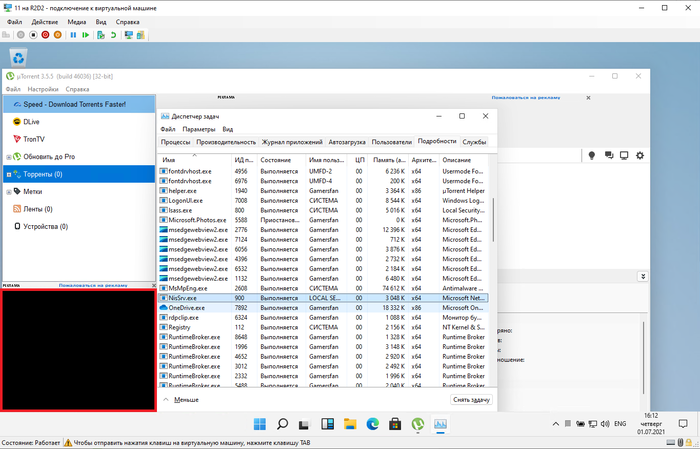

Ответ на пост «Атэншен! Майнер в клиенте uTorrent»

Человек утверждает что в клиенте uTorrent встроенный майнер.

Меня это удивило, несмотря на похожий семилетний скандал подобного рода с этим же торрент клиентом.

Мои действия для опровержения поста (которые вы сами можете повторить):

1) Специально поставил после этого последнюю версию с офф сайта, никаких процессов лишних нет ни после установки, ни после перезагрузки.

2) Так же версия скачанная 16.05.2021 на другом ПК не добавляет майнеров.

Хз можно ли это считать пруфом от меня, но вот скрин виртуалки с единственным процессом на букву N, тогда как автор говорит про «nvrtc.exe и kernel.exe»

P.s. Убрал из поста инфу про начало работы кошелька, так как первые выплаты были произведены в марте 2021 года, но когда начался майнинг не известно.

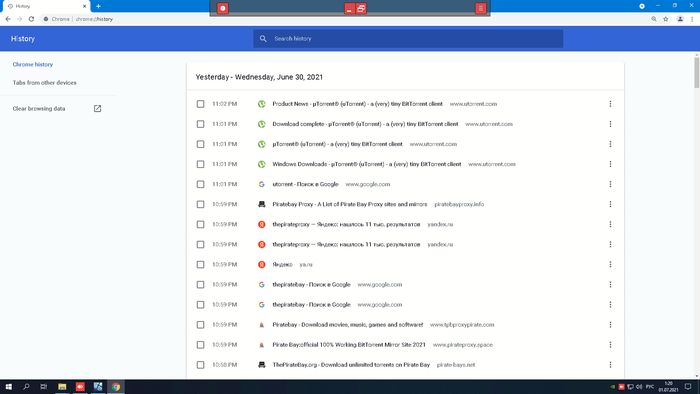

Атэншен! Майнер в клиенте uTorrent

История о том, как я поймал майнер склеянный с безобидным uTorrent

Всем привет! Являюсь постоянным читателем сайта на протяжении 10+ лет, а сегодня специально зарегистрировался здесь для того что бы опубликовать разоблачение клиента uTorrent.

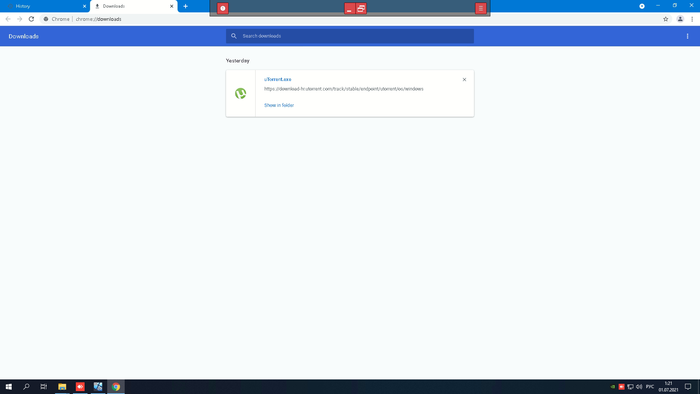

Началось все с того, что я решил скачать Windows 11, поклацать на виртуальной машине, посмотреть что нового добавили, отправился как обычно на поиски в трекеры, а для того что бы выкачать iso нужен торрент-клиент, за ним и пошел на официальный сайт ( www.utorrent.com )

Скачал клиент, устанвоил, во время установки естественно убирал ВСЕ галочки (инсталлер навязывает установку проплаченного дерьма)

Оказалось не просто так блокирует 🙂

Разработчики uTorrent никак не прокомментировали ситуацию.

UPD. Майнер начал работать до установки Utorrent #comment_204973230

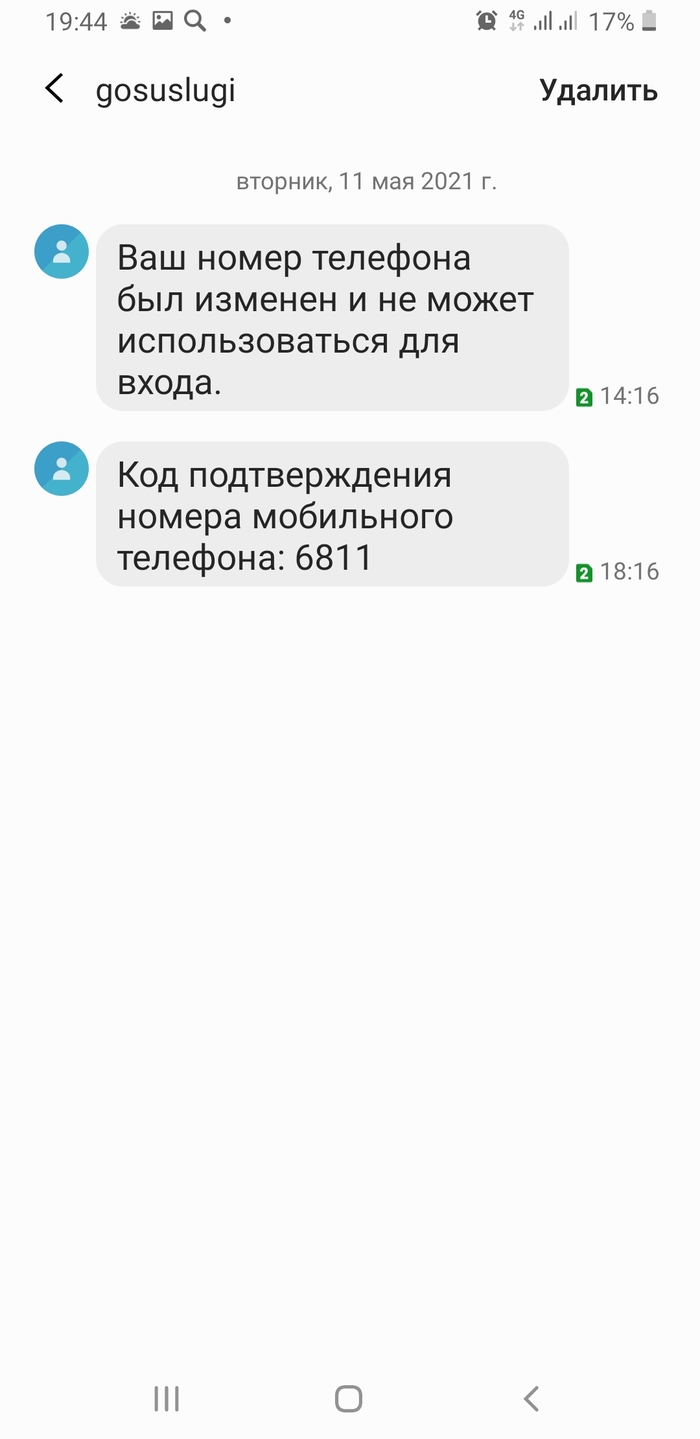

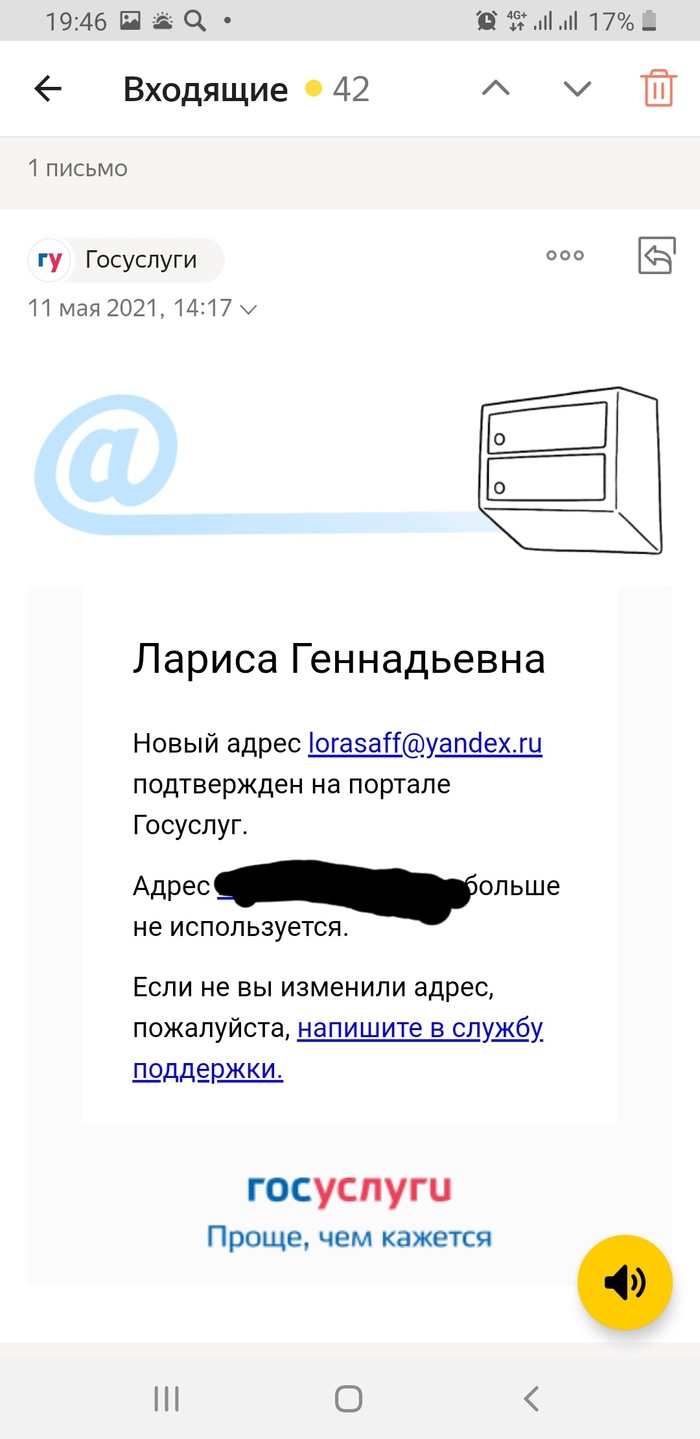

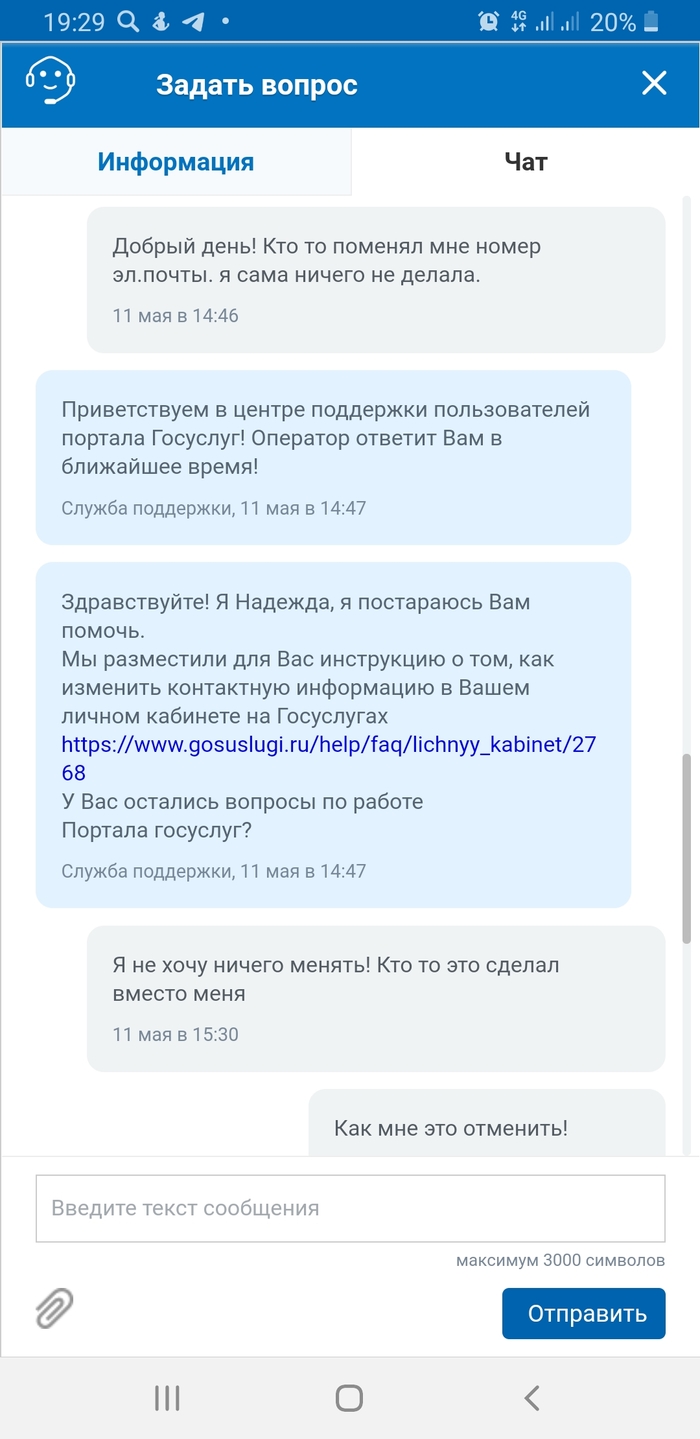

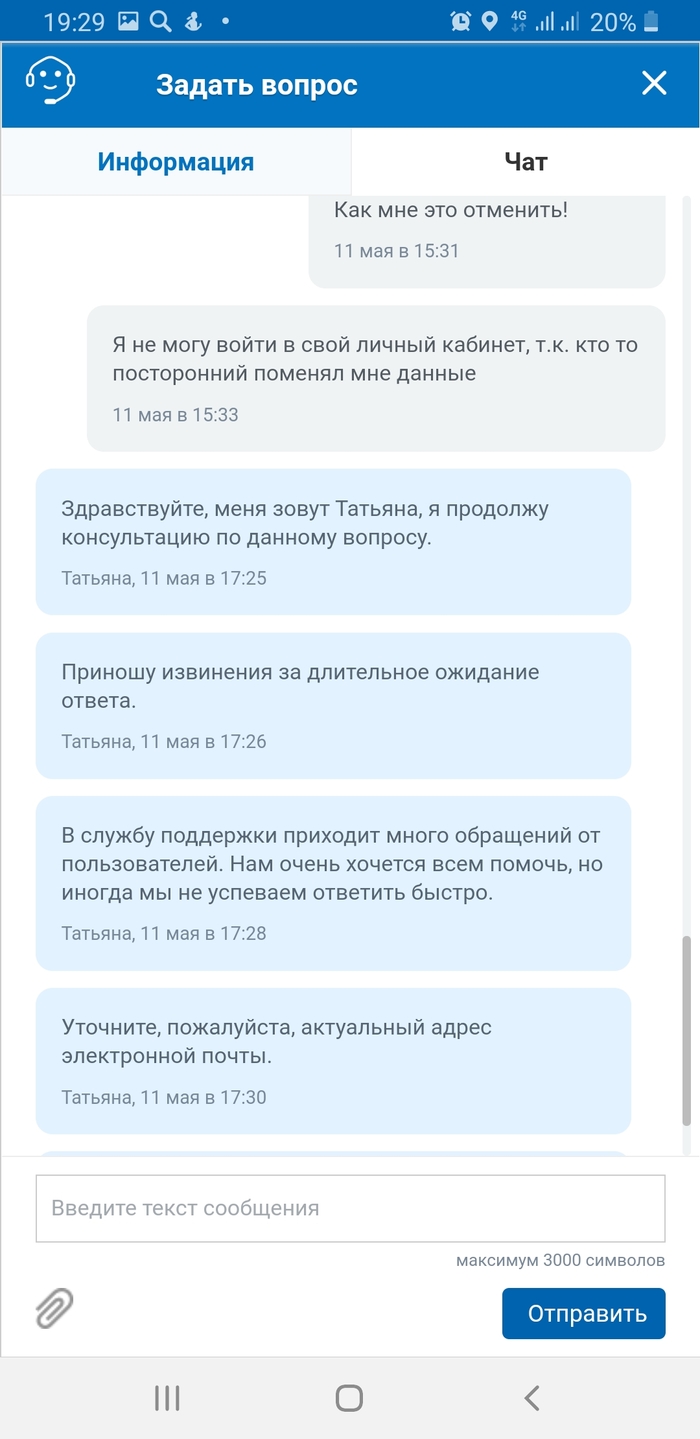

Взлом на госуслугах

Очень давно зарегистрирована на пикабу, но являюсь читателем, а не писателем. Ситуация, которая произошла со мной вчера заставила написать данный пост.

Вчера 11.05.21 в 14.16 мне на почту и практически в это же время на телефон пришли сообщения о том, что адрес моей электронной почты и мой номер на госуслугах были изменены и по старым данным на госуслуги я попасть не могу

Сразу же, как увидела данное сообщение, написала в службу поддержки по ссылке в письме:

В итоге- мне ответил бот и не смотря на мои дальнейшие письма- была тишина, а потом и совсем чат завис и я не могла туда войти

Только в 17:25 мне ответил человек, но это я увидела гораздо позже, так как чат у меня не открывался.

Работаю до 18, муж к этому времени приходит домой. Позвонила в 18 часов мужу, он с помощью моей электронной подписи восстановил доступ. Т.к. торопился, не записал номер, на который был заменен мой номер.

А дальше еще интереснее- оказывается через госуслуги сейчас можно оформить кредиты. Муж у меня увидел два обращения за кредитами:

Увидев такую картину, решила идти в полицию. Просидев в полиции 2 часа получила заветный талончик с уведомлением, что заявление принято. Время уже было позднее, поэтому ни до одной из компаний, куда подавались заявки, я не дозвонилась.

Дозвон в микрофинансовые организации у меня был сегодня. Факт обращения к ним за кредитом они подтвердили (обе компании из списка). Правда заверили, что кредит мне одобрен не был. Кроме звонков на горячую линию я написала на эл.почту данных компаний, описав ситуацию и приложив скан талона из полиции.

Кроме того- запросила сегодня свою кредитную историю. А в ней- уже не 2, а 5 обращений за кредитами.

И снова поиск телефонов организаций, письма и звонки.

Вчера, кроме звонков в МФО отправила жалобу на госуслуги.

Но как то уж очень вяло и не охотно они отреагировали на запрос.

Резюмируя ситуацию: чем закончится- не знаю. Очень огорчила реакция техподдержки госуслуг- помощи от них никакой я не увидела, пришлось разруливать ситуацию самостоятельно. Как бы я вышла из положения, если бы у меня не было эл.подписи- не знаю. Всегда относилась к госуслугам как к очень удобному сервису по любой жизненной ситуации. Сейчас- глубокое разочарование и страх.

Надеюсь, хоть кому то мой пост окажется полезным. Берегите себя сами

Как «мамкины хакеры» воруют миллионы. Случай первый

Как полиция ловит мошенников/хакеров, которые используют мобильный телефон

Так как на Пикабу не очень любят видео, я предоставлю информацию в 2-х форматах.

Первым делом полиция не пытается что-то взломать или перехватить, а просто сделает запрос к оператору сотовой связи, и последний отправит им не только историю звонков, но и массу другой конфиденциальной информации.

По законам РФ операторы сотовой связи должны хранить определенную информацию о пользователях сети, базу Call detail record в течение двух лет. Сюда входят данные о местоположении телефона в каждый момент времени, журнал звонков, включая информацию о другом абоненте, и данные о сессиях выхода в интернет.

Самое интересное, что операторам сотовой связи доступны (и выдаются полиции, а также продаются любому желающему) детали об использовании интернета, включая адреса сайтов и объем переданных данных. Это — совершенно отдельная тема для обсуждения; данные собирают, отслеживая запросы к DNS-серверам провайдера. Этими данными операторы также с радостью приторговывают; кормушка настолько привлекательна, что операторы даже пытались блокировать использование клиентами сторонних DNS-серверов.

Еще есть отдельный момент с iPhone:

Правильно оформленный запрос в Apple (по терминологии компании — Device Request, то есть такой запрос, в котором у полиции нет ничего, кроме аппаратного идентификатора устройства — IMEI) позволит полиции получить и те данные, которые собирает о пользователе Apple, а туда входит почти все за редкими исключениями.

Преступников, пользующихся своим основным телефоном для звонков с угрозами, вымогательств и прочих уголовно наказуемых деяний, теперь почти не водится; выше мы подробно разобрались почему. Что остается преступнику? Одноразовые SIM-карты и одноразовые (как правило — дешевые кнопочные) устройства, желательно вовсе лишенные возможности выхода в интернет.

Для того чтобы получить хоть какие-то данные о подозреваемом, полиции нужна хотя бы одна зацепка — IMEI вполне достаточно. Но что можно определить по идентификатору устройства, которое включалось всего на несколько минут? Начитавшиеся конспирологических теорий начинающие преступники трепетно вынимают из телефона аккумулятор, включая устройство, лишь чтобы совершить звонок.

Разумеется, никто из них даже не задумывается о том, что происходит, когда устройство включается и выключается (как штатно, так и аварийно, с извлечением аккумулятора). Тем более мало кто задумывается о том, известно ли оперативным работникам полиции о таком шаблоне.

Уверенный в своей безопасности преступник уходит из дома (если не уходит — с большой вероятностью его местоположение определят сразу же или постфактум, проанализировав логи) и звонит с одноразового телефона. Где при этом находится его основной телефон? Рассмотрим варианты.

Вычислить по телефону. Кейс 1

Начнем с рассмотрения самой типичной ситуации: «подозрительный» звонок совершается с одноразового, «анонимного» телефона, при этом собственный телефон преступник взял с собой. Ничего невероятного в этом нет; достаточно почитать полицейские сводки, чтобы понять, что так действует большинство.

Полиция запрашивает у оператора сотовой связи записи CDR за указанный период. В зависимости от страны и действующих в ней законов оператор возвращает либо сырые данные, либо анонимизированный список устройств (каждый аппаратный идентификатор заменяется на хеш-функцию). Фактически полиция получает готовый список устройств, подключенных к соте, где было зарегистрировано устройство, с которого был совершен звонок. Предполагается, что среди этих устройств будет присутствовать и собственный телефон преступника.

К одной и той же соте может быть одновременно подключено несколько тысяч абонентов, поэтому единичный запрос мало что даст полиции. Однако если преступник позвонит жертве еще раз — неважно, из той же соты или из другой (из другой даже лучше), — полиция получит дополнительные выборки. Далее пересекаются множества устройств, которые были зарегистрированы в той же соте на момент совершения звонка с «анонимного» устройства; как правило, на второй-третьей выборке остается всего несколько десятков, а то и единичные идентификаторы.

Разумеется, на практике все несколько сложнее. Например, учитывается не только подключение к конкретной вышке, с которой был сделан звонок, но и данные с соседних вышек. Использование этих данных позволяет (и позволяло, кстати, даже пятнадцать лет назад) произвести триангуляцию, определив местоположение устройства с точностью от нескольких десятков до нескольких сотен метров. Согласитесь, с такой выборкой работать заметно приятнее.

Впрочем, в больших городах с высокой плотностью населения (анонимные звонки часто совершают в людных местах) круг подозреваемых даже в результате третьей выборки может оказаться слишком большой. В таких случаях (не всегда, но в особо важных делах) в игру вступает анализ «больших данных». Аналитик исследует шаблоны поведения устройств, обозначенных условными идентификаторами. Разговор по телефону, активное потребление трафика, перемещения в пространстве, время регистрации в соте и целый ряд дополнительных параметров позволяют исключить значительную часть устройств, тем самым заметно сократив круг подозреваемых.

Вывод: легче всего засечь преступника, у которого при себе есть персональное устройство (личный смартфон) и который при этом перемещается. Сделал анонимный звонок из одной соты — очерчено множество устройств. Сделал второй звонок из другой соты — и список устройств, следующих тем же маршрутом, сократился на порядок.

Кстати, развенчаю популярный киношный шаблон. Для точного определения местоположения телефона время его нахождения в сети не играет ни малейшей роли: местоположение определяется моментально при регистрации телефона в сети и сохраняется в логах, откуда его можно легко извлечь. Если устройство перемещается, то местоположение можно установить еще точнее. Заодно пройдемся по конспирологам: выключенный телефон не сообщает о своем местоположении, даже если не извлекать из него батарейку (хорошо, iPhone 11 может сообщать благодаря чипу U1, да и то не сейчас, а когда-нибудь в будущем, когда Apple включит эту возможность в прошивке).

Подытожим: преступник включил аппарат, совершил анонимный звонок или отправил SMS, выключил устройство или извлек батарейку. На следующий день снова включил, позвонил из другой части города, выключил. Список устройств, которые могут принадлежать преступнику, сократился до нескольких штук. Третий звонок позволил окончательно идентифицировать преступника, можно выезжать. Все это — без использования каких-либо спецсредств, простой анализ логов по трем включениям.

Вычислить по телефону. Кейс 2

«Кто же ходит на дело с включенным телефоном?» — можете логично поинтересоваться вы. Действительно, предусмотрительный преступник может выключить основной телефон перед тем, как совершить звонок с анонимного устройства. Очень хорошо: теперь полиции достаточно посмотреть список устройств, которые были отключены в момент совершения анонимного звонка. В таком случае хватит и одной итерации. Если же преступник еще и включит свой основной телефон после анонимного звонка, то за ним можно смело отправлять опергруппу.

Почему так? Дело в том, что при отключении телефон посылает соте сигнал, и это позволяет различить устройства, которые были отключены, от тех, которые покинули соту. При включении, соответственно, создается новая запись. Проследить такие активности — дело несложное.

Вычислить по телефону. Кейс 3

«Да кто вообще берет с собой на дело собственный телефон?» Как ни странно, берут и носят, причем далеко не только телефоны. Берут телефоны или оставляют дома телефон, но берут умные часы; кстати, это позволило полиции раскрыть массу преступлений. Большинство «телефонных» преступников — далеко не профессионалы, и знания о том, как функционирует сотовая связь, какие данные собираются и как анализируются, у них в зачаточном состоянии. Человеческий фактор позволяет полиции раскрывать многие преступления простым сопоставлением фактов.

Если же преступник действительно ни разу не возьмет с собой телефон (практика показывает, что обычно хоть раз, но ошибаются все), то вычислить его может помочь анализ больших данных. Многое здесь будет зависеть от того, насколько много времени и насколько серьезные усилия готов приложить злоумышленник для совершения анонимного звонка, а также от того, сколько будет таких звонков.

Если анонимных устройств много?

А если преступник хитер и использует не один, а несколько анонимных телефонов, избавляясь от улики каждый раз после звонка? Именно такая практика часто показывается в фильмах. Прочитав предыдущие разделы, вы, вероятно, уже сообразили, что все, что выгадывает преступник при использовании нескольких разных устройств, — это несколько лишних секунд анонимности, тех, что предшествуют собственно звонку. Поскольку звонки со всех анонимных устройств будут приобщены к делу, у полиции появляются дополнительные зацепки: источник происхождения «анонимных» SIM-карт и, возможно, место покупки одноразовых телефонов. Совершался звонок с одного и того же устройства или нескольких разных, не повлияет на ход расследования.

А если звонок был действительно один?

А что, если звонок был действительно всего один? Для того чтобы сообщить о минировании школы или аэропорта, второй звонок и не нужен: телефонному террористу достаточно сделать ровно один звонок, после чего «засветившееся» устройство можно выбросить или уничтожить вместе с SIM-картой.

Как ни удивительно, и таких преступников часто ловят, используя оперативно-разыскные мероприятия, отработанные еще во времена звонков с уличных таксофонов. Если у преступника есть постоянный смартфон, то круг подозреваемых можно резко ограничить, проведя анализ по первому из описанных в статье методов. Таким образом, даже в городе-миллионнике круг подозреваемых сужается до нескольких сотен (редко — тысяч) абонентов. Если речь идет о «минировании» школы, то множество «подозрительных» абонентов пересекается со множеством учеников школы. С теми, кто остался, оперативнику будет достаточно просто поговорить.

Помогает в раскрытии телефонного терроризма и то, что такие преступники, как правило, слабо представляют себе возможности и особенности работы оперативников и стараются защититься от придуманных, несуществующих опасностей, совершенно игнорируя очевидное. Два года назад работники одного из соседних офисов (разработчиков программ для полиции) был эвакуирован по звонку от неизвестного, сообщившего о взрывном устройстве в здании. Не прошло и нескольких часов, как полиция уже задержала преступника. Преступником оказалась сумасшедшая бабушка, которая хотела насолить соседям, но перепутала адрес. Не помог ни специально купленный мстительной старушкой кнопочный телефон, ни «анонимная» (а точнее — зарегистрированная на несуществующие ФИО) SIM-карта.

А если звонить через VoIP, используя VPN?

Если вам в голову пришла мысль, что действительно анонимный звонок можно совершить через сервис VoIP (желательно бесплатный, чтобы не светить платежные средства), да еще и через сервис VPN, который не хранит логи, — поздравляю, вы мыслите как самый настоящий бандит.

Разумеется, всегда есть вероятность «проколоться», забыв проконтролировать соединение с сервером VPN или случайно войдя с собственными, а не «анонимными» данными для звонков. Чтобы такого не произошло, преступные группировки идут на серьезные траты, заказывая изготовление модифицированных (на программном уровне) телефонов.

Какие выводы можно сделать из этой статьи? Сейчас, когда личный смартфон или хотя бы кнопочный телефон есть практически у каждого, любой человек оставляет «цифровой след». След этот содержит заметно больше информации, а добраться до него значительно проще, чем многие осознают. Для получения всей интересующей информации полиции нужна лишь одна зацепка, которой может стать аппаратный идентификатор личного смартфона преступника, даже если тот ни разу не воспользовался личным устройством в преступных целях.

Получение такой зацепки — результат обычного, рутинного анализа логов операторов мобильной связи. Спецсредства не нужны, конспирология не нужна, все происходит и гораздо проще, и интереснее. Вместо погонь и стрельбы — кабинетная работа с аналитической программой, простой базой данных или даже с распечатками.

Если кому интересно, на своем ютуб-канале я рассматриваю много подобных тем. Простое вбейте в ютубе «Фландерс» либо тыкните сюда

Надеюсь вам было интересно и вы узнали что-то новое и полезное.

obninskchess_ru

obninskchess_ru